SSH连接利器Bitvise SSH Client介绍,支持证书连接、sftp文件管理

Bitvise SSH Client证书连接

公司使用了云主机,大部分云服务器没有公网ip,要连接这些没有公网ip的云服务器可以通过vpn方式和ssh隧道方式进行远程。ssh隧道支持密码认证和证书认证,使用ssh隧道连接比pptp方式的vpn更稳定和安全。

1、实验环境介绍

使用vmware模拟云主机的网络

ssh-gateway 模拟有公网ip地址的云主机,网卡1 使用nat模式模拟公网网卡,网卡2使用custom模式的网络,模拟云网络

ssh-server1 模拟没有公网ip地址的云主机,只有一张网卡使用custom,物理机无法通过网络访问,模拟云网络

2、安装Bitvise SSH Client

3、通过密码认证连接Linux

在Login选项卡中设置"Server"中的"Host"为有公网ip的云服务器的外网地址,在"Authentication"中设置登录的用户名为root,并输入密码保存

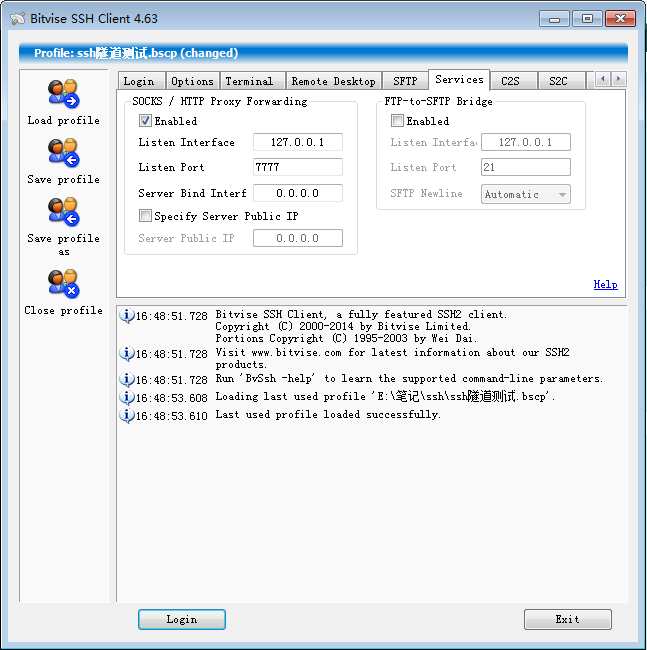

在Services选项卡中设置 SOCKS中的"Listen Interace"为127.0.0.1,"Listen Port“为 7777(可以任意指定,只要不和物理上的端口冲突就可以)。这里的设置用来和SecureCRT连接时使用。点击 "Save profile as"将配置保存成一个文件,用于下次连接时使用。

4、配置secureCRT

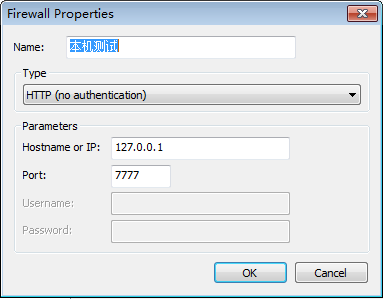

点击CRT中的"options"中的“global options",选择Firewalls,点击add

设置Firewall Propertis,这里设置的"Hostname or IP" 和 "Port“要和之前在Bitvise SSH Client 设置

5、创建Bitvise SSH Client证书

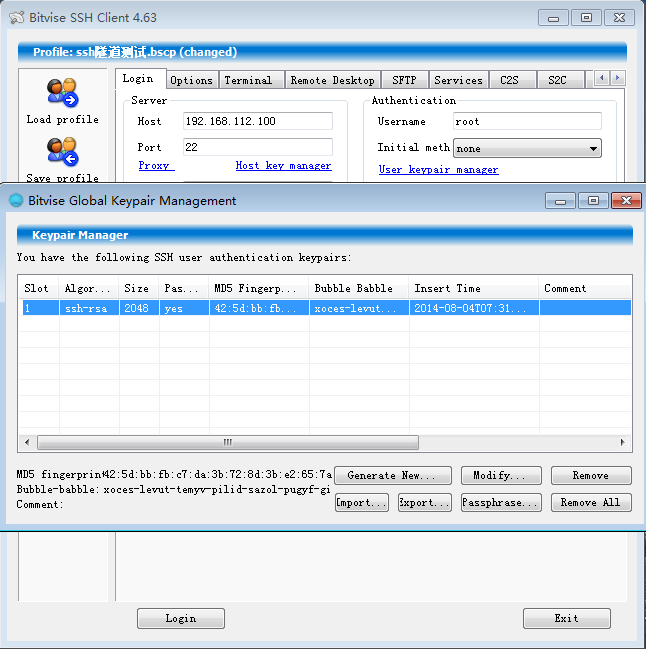

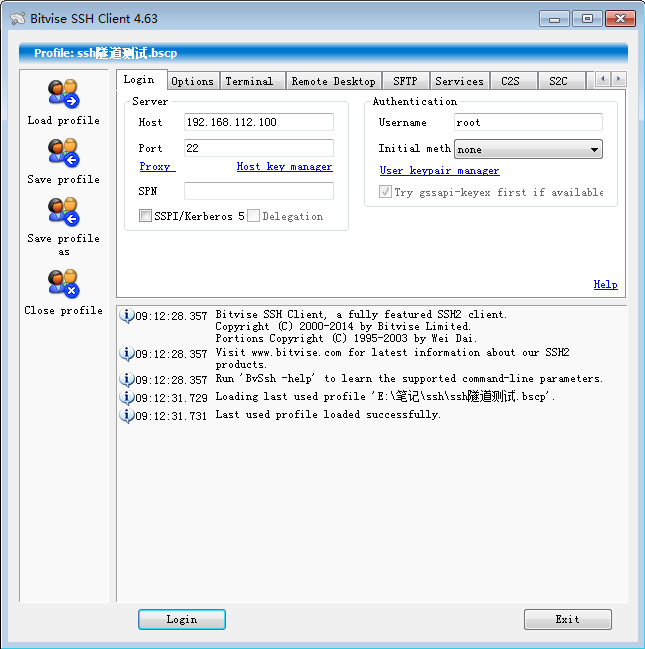

打开Bitvise SSH Client,在Login选项卡中将 “Authentication"中的 "Initial meth"该文nonie

点击 "User keypair maner" ,打开 “Bitvise Global Keypair Managerment"对话框,并点击“Grenrate new” 创建一个新的证书

在打开的 “genrate New Keypair"对话框中直接点"Genrate"

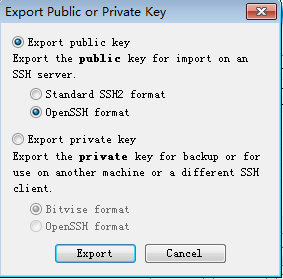

导出私钥,用于crt连接

导出公钥,选择"OpenSSH format",保存在任意位置。

将导出到公钥导入Linux服务器,只要在有公网ip的服务器上导入就可以了

mkdir .ssh

chmod 700 .ssh

cd .ssh

touch authorized_keys

chmod 600 authorized_keys

将刚才导出的公钥粘贴到authorized_keys文件中

修改sshd配置文件,关闭密码登录,设置PasswordAuthentication 的值为no

重启sshd服务

6、通过证书认证连接Linux

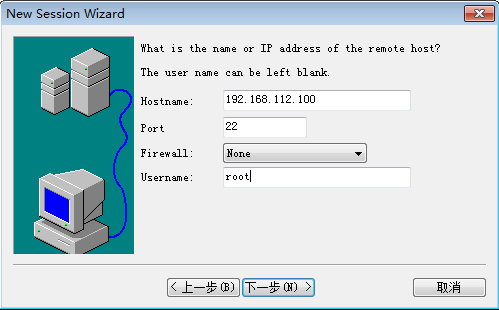

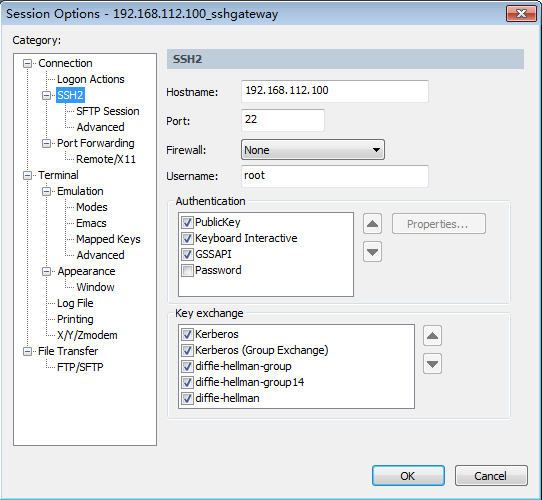

新建crt连接,这里的firewall选择none,因为只直接连接

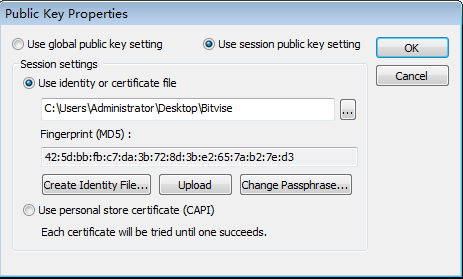

编辑crt连接,设置证书,可以只保留 "PubicKey"认证选项

选择导出的证书的私钥

测试使用crt直接连接有公网ip的服务器

测试是 crt连接没有公网ip的服务器

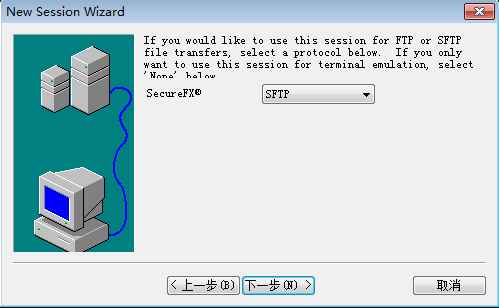

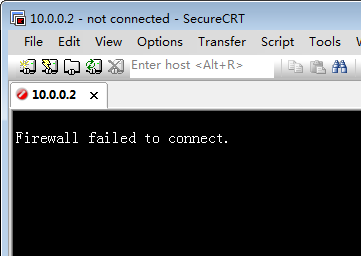

新建crt连接,这里的 Firewall要选项之前创建好的"本机测试"

在不开起Bitvise SSH Client的情况下是连不上的

开启Bitvise SSH Client

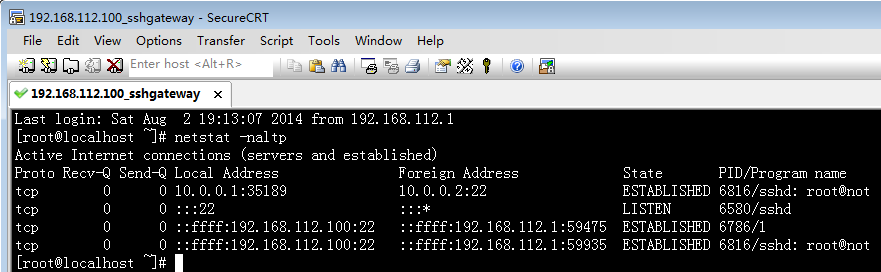

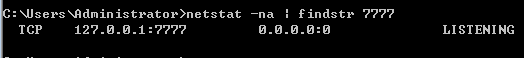

检测本地是否开启7777端口

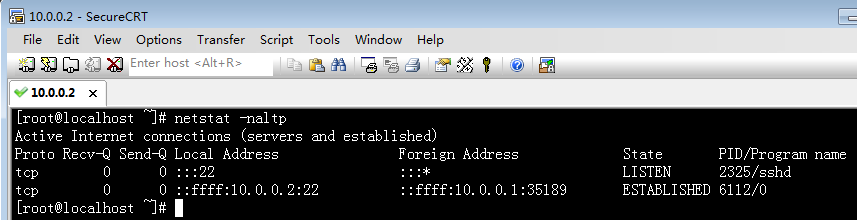

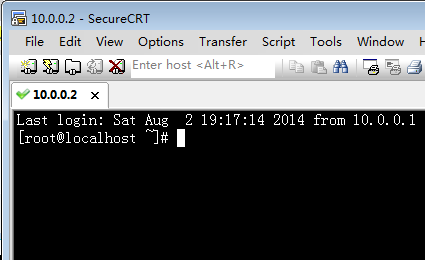

连接无公网ip的服务器,这里连接到10.0.0.2可以是证书或者密码认证

实际上连接10.0.0.2是通过192.168.112.100这个台linux服务器连接过去的